4 tính năng mới của Google Cloud Security Command Center

Security Command Center (SCC) được tích hợp trong Google Cloud, giúp doanh nghiệp có cái nhìn toàn diện và chủ động ứng phó với rủi ro, vượt trội so với các công cụ bên thứ ba. Dựa trên lợi thế này, Google Cloud tiếp tục nâng cấp SCC với 4 tính năng mới, giúp doanh nghiệp tăng cường bảo vệ hệ thống hiệu quả hơn. Hãy cùng Cloud Ace tìm hiểu nhé

Đơn giản hóa quản lý lỗ hổng bảo mật với Agentless Scanning cho Compute Engine và GKE

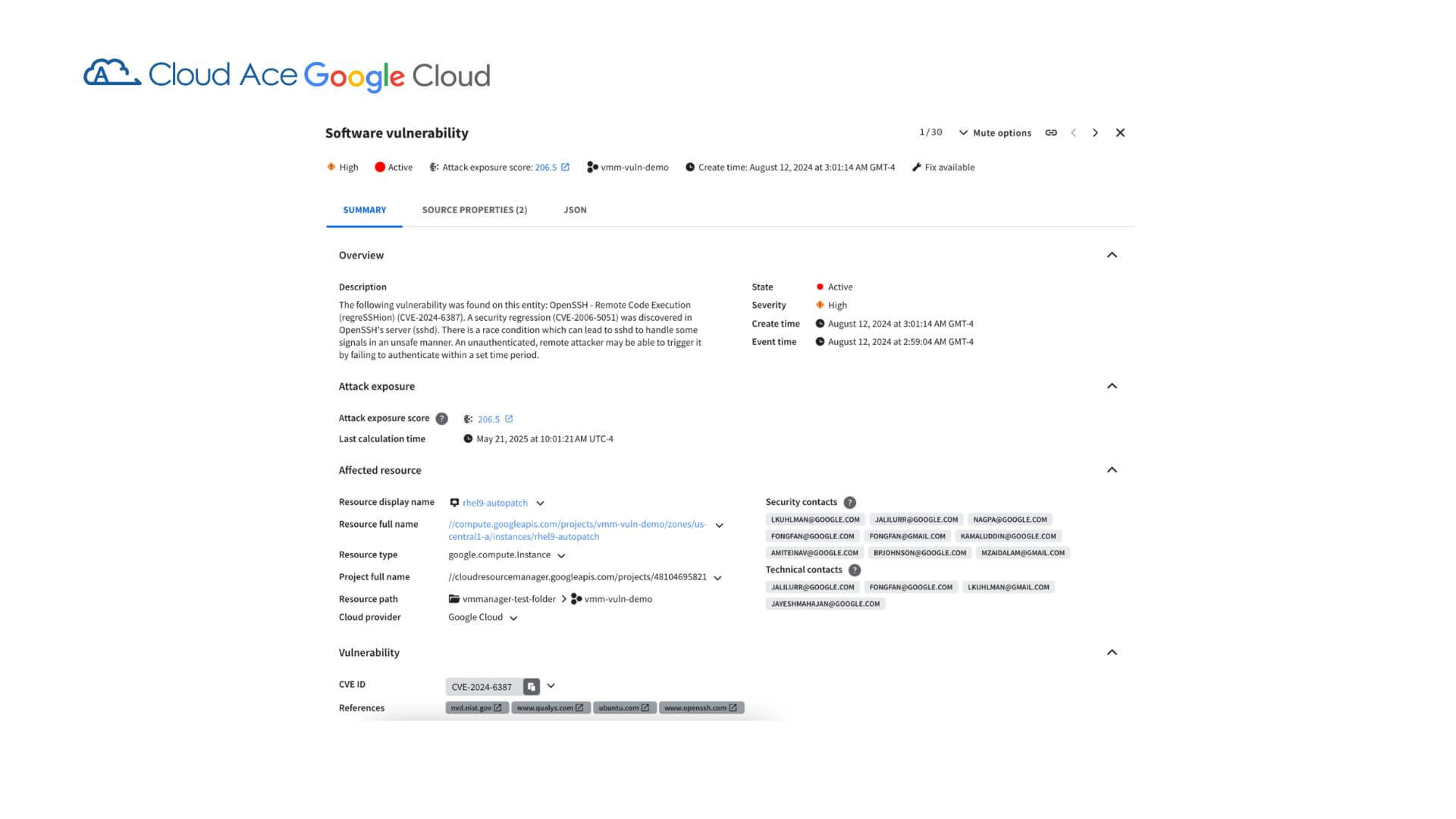

Theo báo cáo M-trends, 2025 cho biết hơn 33% các cuộc tấn công mạng bắt đầu bằng lỗ hổng trong bảo mật phần mềm. Đối với team security, việc phát hiện và khắc phục sớm các lỗ hổng này là ưu tiên hàng đầu. Tuy nhiên, các giải pháp quét dựa trên tác nhân (agent) thường phức tạp và tốn nhiều nguồn lực vận hành.

Với giải pháp quét lỗ hổng bảo mật cho GKE và Compute Engine, mà không cần triển khai hay quản lý các agent của Security Command Center mang đến 3 lợi ích chính:

- Giảm gánh nặng vận hành: Loại bỏ việc triển khai, cấu hình, cập nhật agents, đơn giản hóa quy trình bảo mật.

- Mở rộng phạm vi bảo vệ: Quét được cả các máy chủ ảo (VM) khó cài tác nhân hoặc khởi tạo VM trái phép.

- Duy trì chủ quyền dữ liệu: Kết quả quét và dữ liệu tuân thủ hoàn toàn các chính sách bảo mật nội bộ Google Cloud.

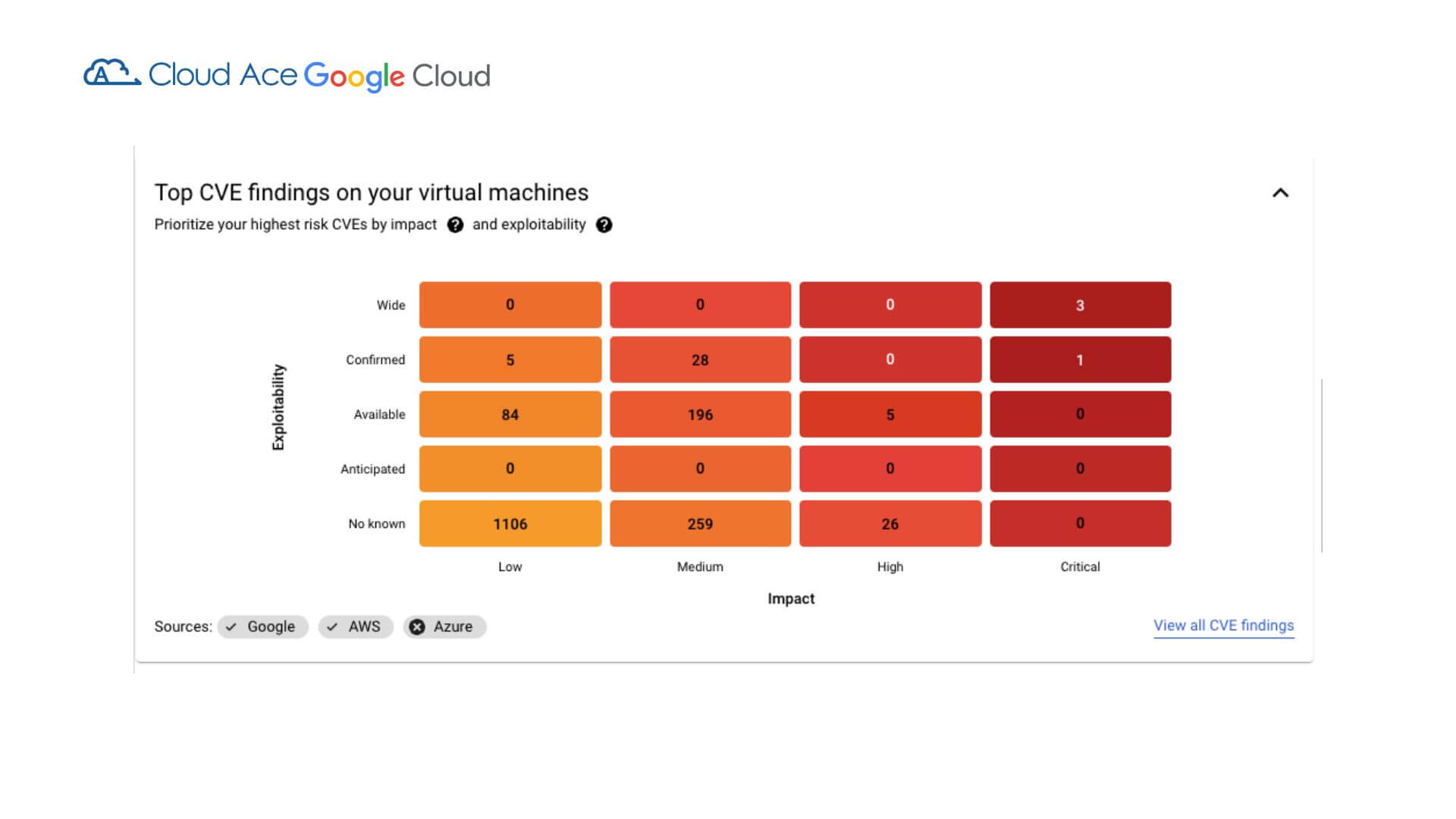

Security Command Center nâng cấp báo cáo bằng cách tích hợp dữ liệu từ Google Threat Intelligence - nguồn thông tin được xây dựng từ quá trình bảo vệ hàng tỷ người dùng và điều tra hàng trăm nghìn sự cố an ninh. Báo cáo không chỉ chỉ ra mức độ nghiêm trọng và khả năng bị tấn công của từng lỗ hổng, mà còn tổng hợp thành heat map, giúp các doanh nghiệp dễ dàng xác định nguy cơ và ưu tiên khắc phục những lỗ hổng quan trọng nhất.

Tìm kiếm lỗ hổng trong container image nhờ tích hợp Artifact Analysis

Container Image là nền tảng cốt lõi để xây dựng ứng dụng trong môi trường đám mây hiện nay. Việc phát hiện sớm các lỗ hổng phần mềm trong những ảnh này là lớp bảo vệ đầu tiên và thiết yếu.

Security Command Center hỗ trợ quét lỗ hổng cho container image thông qua việc tích hợp kết quả từ dịch vụ Artifact Analysis của Google Cloud. Đối với doanh nghiệp Security Command Center Enterprise, tính năng quét Artifact Registry sẽ không phát sinh thêm chi phí. Hỗ trợ doanh nghiệp nhận được cảnh báo về các lỗ hổng trong container image khi chúng được triển khai đến các cụm GKE, Cloud Run hoặc App Engine.

Cơ chế cốt lõi của dịch vụ này nằm ở khả năng tích hợp tự động. Khi các ảnh được lưu trữ trong Artifact Registry, chúng sẽ ngay lập tức được Artifact Analysis quét để phát hiện các lỗ hổng đã biết trong cả hệ điều hành lẫn các gói phần mềm.

Bất kỳ ảnh nào đã được quét trong Artifact Registry sẽ được liên kết trực tiếp với phiên bản container image đang được triển khai trên các cụm GKE, Cloud Run, hoặc App Engine. Nhờ đó, Security Command Center dashboard luôn hiển thị những phát hiện chính xác, giúp doanh nghiệp ưu tiên xử lý đúng nơi, đúng lúc.

Sự tích hợp này cho phép các doanh nghiệp trực tiếp xem các lỗ hổng tiềm ẩn trong container image đang triển khai, cùng với tất cả các phát hiện bảo mật khác của Google Cloud. Doanh nghiệp cũng có thể khám phá những rủi ro rộng lớn hơn có thể phát sinh từ việc khai thác lỗ hổng thông qua "red teaming" ảo. Tính năng này giúp đơn giản hóa việc đánh giá rủi ro, hợp lý hóa quy trình khắc phục, đồng thời giảm thiểu tình trạng "bão" cảnh báo và sự phân mảnh công cụ.

Tính năng tích hợp giữa Security Command Center và Artifact Analysis hiện đã được áp dụng.

Bảo mật các ứng dụng không máy chủ: Phát hiện các mối đe dọa cho Cloud Run

Security Command Center đã tích hợp khả năng phát hiện mối đe dọa cho các dịch vụ và tác vụ Cloud Run (Preview). Tính năng này sử dụng 16 bộ phát hiện chuyên biệt để liên tục phân tích các triển khai Cloud Run, tìm kiếm các hoạt động độc hại tiềm ẩn. Phạm vi phát hiện này không thể thực hiện được với các sản phẩm của bên thứ ba, bao gồm:

- Phân tích hành vi: Xác định các hoạt động như: thực thi các tệp nhị phân không mong muốn, kết nối đến các URL độc hại đã biết, và các thiết lập reverse shell.

- Phát hiện mã độc: Có khả năng phát hiện các tệp nhị phân và thư viện độc hại đã biết được sử dụng trong thời gian chạy.

- Phân tích dựa trên NLP: Sử dụng kỹ thuật xử lý ngôn ngữ tự nhiên để phân tích các mẫu, thực thi mã Bash và Python, tìm kiếm dấu hiệu của ý đồ độc hại.

- Giám sát Control Plane: Phân tích Google Cloud Audit Logs để xác định các mối đe dọa bảo mật tiềm ẩn.

Phát hiện các bất thường với foundational log analysis

Được xây dựng ngay trong hạ tầng Google Cloud, Security Command Center có quyền truy cập trực tiếp vào các nguồn log nội bộ để phân tích hành vi bất thường hoặc độc hại. Ví dụ, SCC có thể tự động phát hiện các kết nối đến IP xấu đã bị Google Threat Intelligence đánh dấu.

Tính năng này hiện đã chính thức ra mắt, mang lại lợi thế rõ rệt: thay vì phải mua, lưu trữ và phân tích VPC Flow Logs như các công cụ bảo mật bên thứ ba, người dùng SCC có thể khai thác dữ liệu mạng quan trọng một cách nguyên bản, không cần cấu hình thêm và không phát sinh chi phí phụ.

Cloud Ace - Managed Service Partner của Google Cloud

- Trụ sở: Tòa Nhà H3, Lầu 1, 384 Hoàng Diệu, Phường 9, Quận 4, TP. HCM.

- Văn phòng đại diện: Tầng 2, 25t2 Hoàng Đạo Thúy, Phường Trung Hoà, Quận Cầu Giấy, Thành phố Hà Nội.

- Email: sales.vn@cloud-ace.com

- Hotline: 028 6686 3323

- Website: https://cloud-ace.vn/