Cập nhật mới Google Cloud về lừa đảo bằng giọng nói (Vishing)

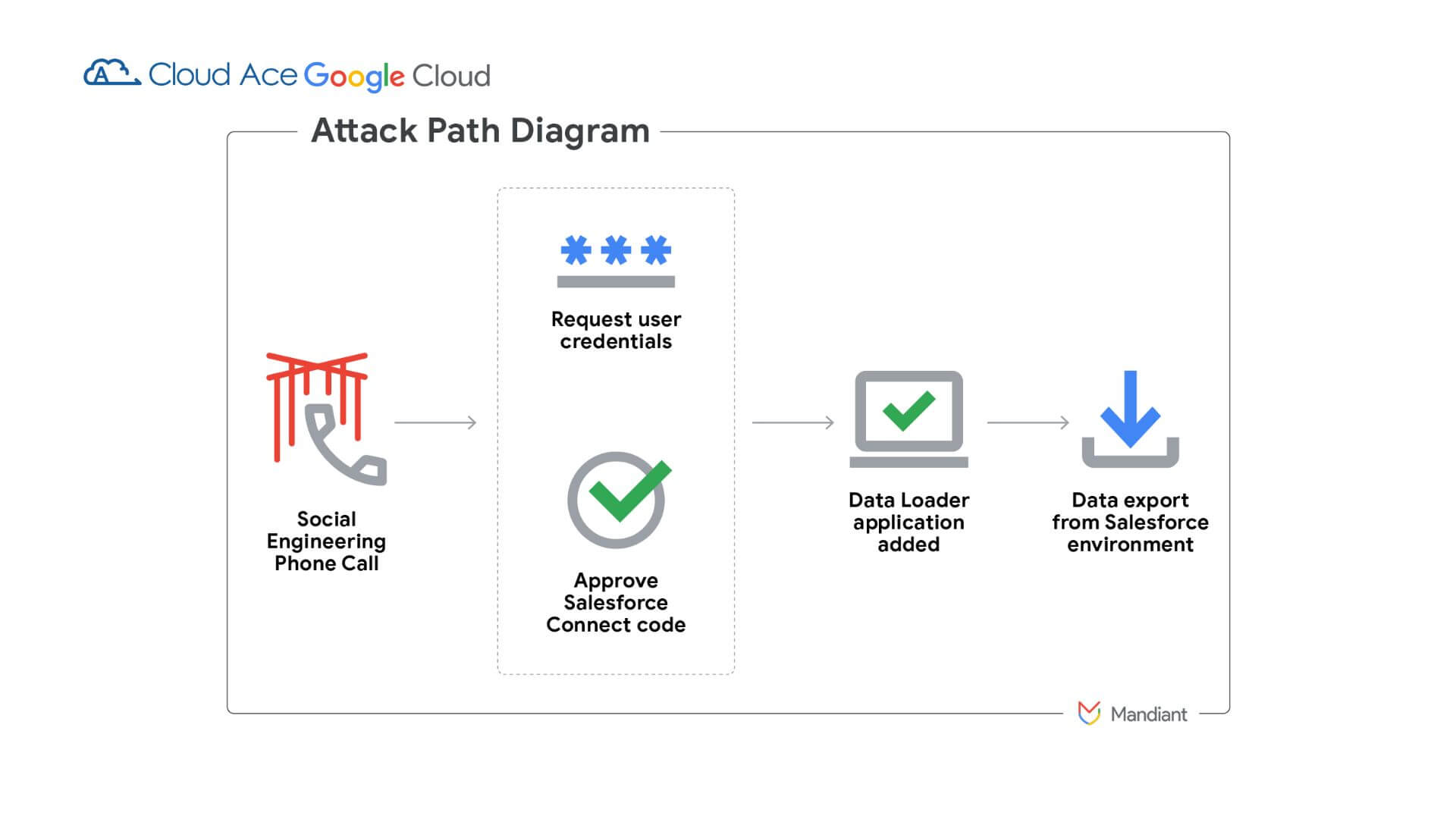

Google Threat Intelligence group ( GTIG) của Google Cloud đang theo dõi UNC6040, một tổ chức tội phạm mạng chuyên thực hiện các chiến dịch lừa đảo qua điện thoại (voice phishing hay còn gọi là vishing) được thiết kế để xâm nhập các phiên bản Salesforce nhằm đánh cắp dữ liệu của các doanh nghiệp theo quy mô lớn. Tổ chức tội phạm này thường giả làm nhân viên IT, thực hiện các cuộc gọi kỹ thuật xã hội tinh vi nhằm lừa nhân viên chia sẻ các thông tin đăng nhập hoặc cấp quyền truy cập. Các cuộc tấn công này không khai thác lỗ hổng kỹ thuật của Salesforce mà lợi dụng thao túng end user. Hãy cùng Cloud Ace và Google Cloud tìm hiểu các cảnh báo bảo mật này nhé.

UNC6040

UNC6040 là một nhóm tội phạm mạng, truy cập mạng lưới doanh nghiệp bằng voice phishing. Sau khi có được quyền truy cập, UNC6040 sẽ lập tức trích xuất dữ liệu từ môi trường Salesforce của doanh nghiệp bằng ứng dụng Data Loader của Salesforce. Sau vụ đánh cắp dữ liệu ban đầu này, UNC6040 đã tận dụng thông tin đăng nhập của end user có được, thông qua thu thập thông tin đăng nhập hoặc vishing để truy cập và trích xuất dữ liệu từ tài khoản của nạn nhân trên các nền tảng đám mây khác như Okta và Microsoft 365.

Attacker Infrastructure

UNC6040 đã sử dụng cơ sở hạ tầng để truy cập các ứng dụng Salesforce cũng lưu trữ một Okta phishing panel. Bảng điều khiển này được sử dụng để lừa người dùng truy cập nó từ mobile hoặc PC trong các cuộc gọi lừa đảo. Trong quá trình tương tác, UNC6040 cũng trực tiếp yêu cầu thông tin đăng nhập của người dùng và mã xác thực đa yếu tố để xác thực và thêm ứng dụng Salesforce Data Loader, tạo điều kiện cho việc trích xuất dữ liệu. Cùng với cơ sở hạ tầng lừa đảo, UNC6040 chủ yếu sử dụng địa chỉ IP Mullvad VPN để truy cập và thực hiện việc trích xuất dữ liệu trên môi trường Salesforce của người dùng và các dịch vụ khác trong mạng lưới của họ.

Overlap with Groups Linked to “The Com”

GTIG đã quan sát cơ sở hạ tầng trong nhiều vụ xâm nhập có chung đặc điểm với các yếu tố đã liên kết với UNC6040 và các nhóm đe dọa bị nghi ngờ có liên hệ với tập thể lỏng lẻo lớn hơn được gọi là "The Com". Chúng tôi cũng đã quan sát các chiến thuật, kỹ thuật và quy trình (TTP) trùng lặp, bao gồm kỹ thuật xã hội thông qua hỗ trợ IT, nhắm mục tiêu thông tin đăng nhập Okta và tập trung ban đầu vào người dùng nói tiếng Anh tại các công ty đa quốc gia. Có thể những điểm tương đồng này xuất phát từ các đối tượng liên quan hoạt động trong cùng một cộng đồng, hơn là chỉ ra mối quan hệ hoạt động trực tiếp giữa các đối tượng đe dọa.

Data Loader

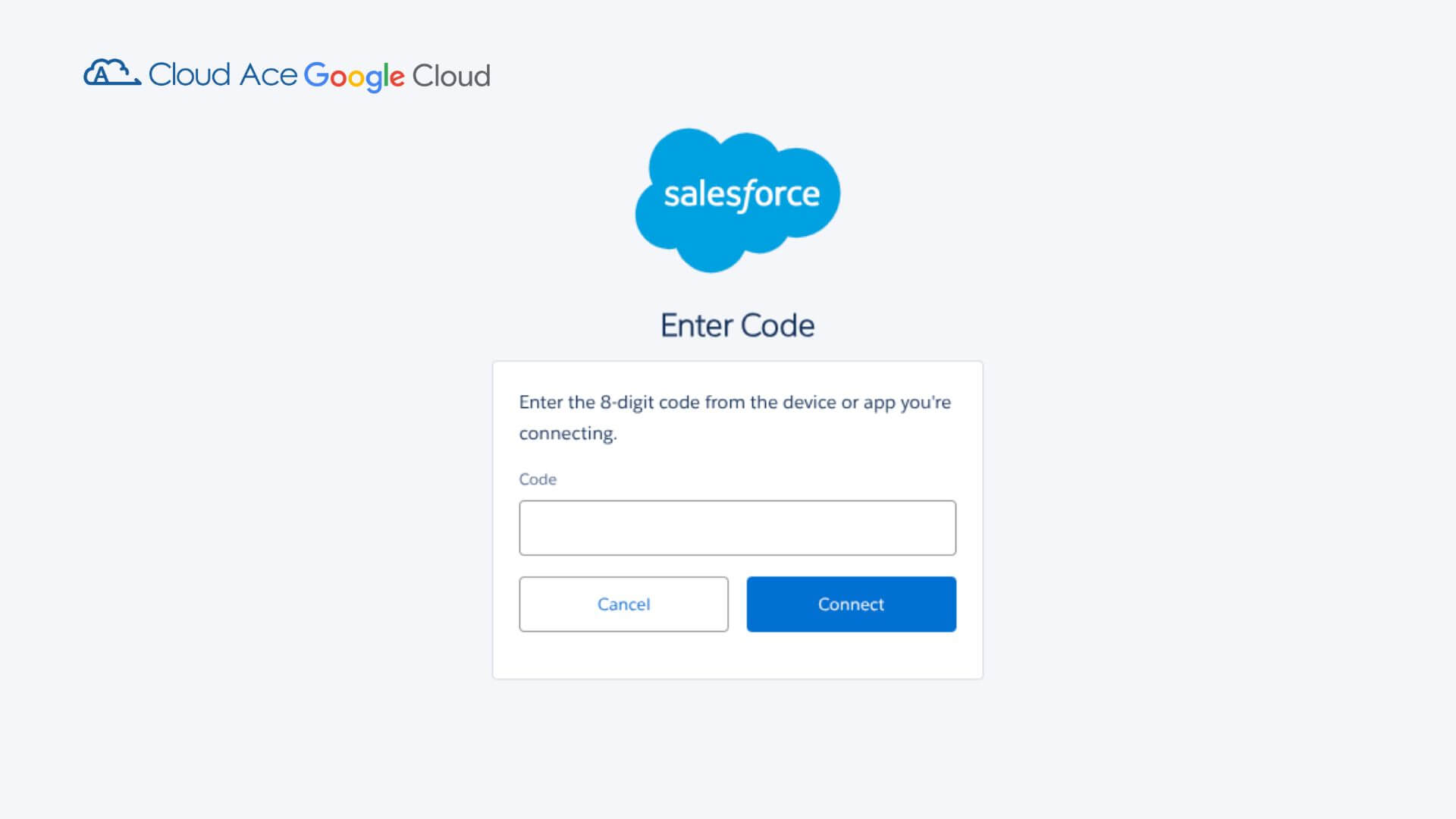

Data Loader là một ứng dụng được phát triển bởi Salesforce, được thiết kế để nhập, xuất và cập nhật hiệu quả các khối lượng dữ liệu lớn trong nền tảng Salesforce. Nó cung cấp cả giao diện người dùng và thành phần dòng lệnh, với thành phần dòng lệnh cung cấp khả năng tùy chỉnh và tự động hóa rộng rãi. Ứng dụng này hỗ trợ OAuth và cho phép tích hợp "ứng dụng" trực tiếp thông qua chức năng "ứng dụng kết nối" trong Salesforce. Các đối tượng đe dọa lạm dụng điều này bằng cách thuyết phục nạn nhân qua điện thoại mở trang thiết lập kết nối Salesforce và nhập "mã kết nối", từ đó liên kết Data Loader do kẻ tấn công kiểm soát với môi trường của nạn nhân.

Trong một số vụ xâm nhập sử dụng Data Loader, các đối tượng đe dọa đã sử dụng các phiên bản Data Loader đã sửa đổi để trích xuất dữ liệu Salesforce từ các tổ chức nạn nhân. Khả năng thành thạo công cụ và các khả năng bằng các truy vấn được thực thi dường như khác nhau giữa các vụ xâm nhập.

Trong một trường hợp, một đối tượng đe dọa đã sử dụng kích thước khối nhỏ để trích xuất dữ liệu từ Salesforce nhưng chỉ có thể lấy được khoảng 10% dữ liệu trước khi bị phát hiện và thu hồi quyền truy cập. Trong một trường hợp khác, nhiều truy vấn thử nghiệm đã được thực hiện với kích thước khối nhỏ ban đầu. Sau khi thu thập đủ thông tin, đối tượng đã nhanh chóng tăng khối lượng trích xuất để lấy toàn bộ bảng.

Cũng có những trường hợp các đối tượng đe dọa đã cấu hình ứng dụng Data Loader của họ với tên "My Ticket Portal", làm cho giao diện của công cụ phù hợp với lý do kỹ thuật xã hội được sử dụng trong các cuộc gọi vishing

Các biện pháp bảo vệ

Để chống lại các mối đe dọa kỹ thuật xã hội, đặc biệt là những mối đe dọa lạm dụng các công cụ như Data Loader để trích xuất dữ liệu, các tổ chức nên thực hiện chiến lược phòng thủ theo chiều sâu. GTIG khuyến nghị các biện pháp giảm thiểu và bước củng cố quan trọng sau:

- Tuân thủ Nguyên tắc đặc quyền tối thiểu, đặc biệt đối với các công cụ truy cập dữ liệu: Chỉ cấp cho người dùng các quyền cần thiết cho vai trò của họ — không hơn, không kém. Cụ thể đối với các công cụ như Data Loader, thường yêu cầu quyền "API Enabled" để có đầy đủ chức năng, hãy giới hạn việc chỉ định nó một cách nghiêm ngặt. Quyền này cho phép khả năng xuất dữ liệu rộng rãi; do đó, việc chỉ định nó phải được kiểm soát cẩn thận. Theo hướng dẫn của Salesforce, hãy xem xét và cấu hình quyền truy cập Data Loader để hạn chế số lượng người dùng có thể thực hiện các hoạt động dữ liệu hàng loạt và thường xuyên kiểm tra các hồ sơ và tập hợp quyền để đảm bảo mức truy cập phù hợp.

- Quản lý chặt chẽ quyền truy cập vào các ứng dụng kết nối: Kiểm soát cách các ứng dụng bên ngoài, bao gồm Data Loader, tương tác với môi trường Salesforce của bạn. Quản lý cẩn thận quyền truy cập vào các ứng dụng kết nối của bạn, chỉ định người dùng, hồ sơ hoặc tập hợp quyền nào có thể sử dụng chúng và từ đâu. Quan trọng là, hãy hạn chế các quyền mạnh mẽ như "Customize Application" và "Manage Connected Apps" — cho phép người dùng ủy quyền hoặc cài đặt các ứng dụng kết nối mới — chỉ cho nhân viên quản trị thiết yếu và đáng tin cậy. Cân nhắc phát triển một quy trình để xem xét và phê duyệt các ứng dụng kết nối, có thể cho phép các ứng dụng an toàn đã biết để ngăn chặn việc giới thiệu trái phép các ứng dụng độc hại, chẳng hạn như các phiên bản Data Loader đã sửa đổi.

- Thực thi các hạn chế truy cập dựa trên IP: Để chống lại các nỗ lực truy cập trái phép, bao gồm cả những nỗ lực từ các đối tượng đe dọa sử dụng VPN thương mại, hãy triển khai các hạn chế địa chỉ IP. Đặt các phạm vi đăng nhập và IP đáng tin cậy, từ đó hạn chế quyền truy cập vào mạng doanh nghiệp và VPN đã xác định của bạn. Xác định các phạm vi IP được phép cho hồ sơ người dùng và, nếu có thể, cho các chính sách ứng dụng kết nối để đảm bảo rằng các lần đăng nhập và ủy quyền ứng dụng từ các địa chỉ IP không mong muốn hoặc không đáng tin cậy bị từ chối hoặc bị thử thách phù hợp.

- Tận dụng Giám sát bảo mật nâng cao và Thực thi chính sách với Salesforce Shield: Để tăng cường khả năng cảnh báo, hiển thị và phản hồi tự động, hãy sử dụng các công cụ trong Salesforce Shield. Các chính sách bảo mật giao dịch cho phép bạn giám sát các hoạt động như tải xuống dữ liệu lớn (một dấu hiệu phổ biến của việc lạm dụng Data Loader) và tự động kích hoạt cảnh báo hoặc chặn các hành động này. Bổ sung điều này bằng "Giám sát sự kiện" để có được khả năng hiển thị sâu sắc về hành vi của người dùng, các mẫu truy cập dữ liệu (ví dụ: ai đã xem dữ liệu nào và khi nào), việc sử dụng API và các hoạt động quan trọng khác, giúp phát hiện các bất thường cho thấy sự xâm nhập. Các nhật ký này cũng có thể được đưa vào các công cụ bảo mật nội bộ của bạn để phân tích rộng hơn.

- Thực thi Xác thực đa yếu tố (MFA) trên toàn cầu: Mặc dù các chiến thuật kỹ thuật xã hội được mô tả có thể liên quan đến việc lừa người dùng đáp ứng lời nhắc MFA (ví dụ: để ủy quyền một ứng dụng kết nối độc hại), MFA vẫn là một biện pháp kiểm soát bảo mật cơ bản. Salesforce tuyên bố rằng "MFA là một công cụ thiết yếu, hiệu quả để tăng cường bảo vệ chống lại việc truy cập tài khoản trái phép" và yêu cầu nó cho các lần đăng nhập trực tiếp. Đảm bảo MFA được triển khai mạnh mẽ trong toàn tổ chức của bạn và người dùng được giáo dục về các chiến thuật mệt mỏi MFA và các nỗ lực kỹ thuật xã hội được thiết kế để vượt qua biện pháp bảo vệ quan trọng này

Cloud Ace - Managed Service Partner của Google Cloud

- Trụ sở: Tòa Nhà H3, Lầu 1, 384 Hoàng Diệu, Phường 9, Quận 4, TP. HCM.

- Văn phòng đại diện: Tầng 2, 25t2 Hoàng Đạo Thúy, Phường Trung Hoà, Quận Cầu Giấy, Thành phố Hà Nội.

- Email: sales.vn@cloud-ace.com

- Hotline: 028 6686 3323

- Website: https://cloud-ace.vn/